thinkphp之SQL注入漏洞

漏洞名称:SQL注入

产生原因:程序开发过程中不注意规范书写 sql语句和对特殊字符进行过滤,导致客户端可以通过全局变量POST 和GET 提交一些 sql语句正常执行。

整改方式:

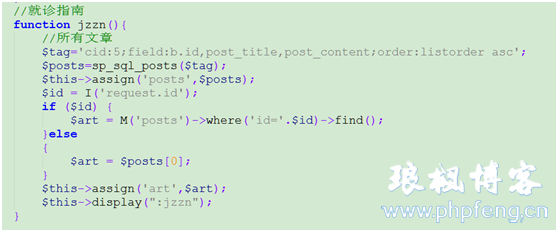

原代码:

修改之后代码:

整改解决问题原理:获取POST 和GET值时过滤掉特殊字段。在PHP中用intval()函数过滤是最简单的。

在比较老版本中,thinkphp获取id值没有过滤,导致会检测出有SQL注入漏洞的问题。

本文出自:琅枫个人博客。如需转载请注明出处!

本文出处:"https://www.langfujun.top/learn/php/520.html"

如果您觉得文章对你有帮助,可以进行打赏。

打赏多少,您高兴就行,谢谢您对琅枫博客的支持! ~(@^_^@)~

微信打赏

支付宝打赏